Il gruppo nordcoreano Lazarus APT, tra i più pericolosi nel panorama delle minacce informatiche globali, è tornato a colpire. Questa volta l’obiettivo sono le organizzazioni finanziarie e le aziende che operano nel mondo delle criptovalute, infiltrate con una campagna sofisticata che combina ingegneria sociale, exploit zero-day e malware multi-stadio.

Secondo le analisi di Fox-IT e NCC Group, gli attaccanti hanno compromesso le vittime tramite falsi contatti su Telegram, spacciandosi per dipendenti di società reali, per poi sfruttare portali contraffatti (come Calendly e Picktime) per veicolare un exploit 0-day di Chrome e prendere il controllo dei sistemi.

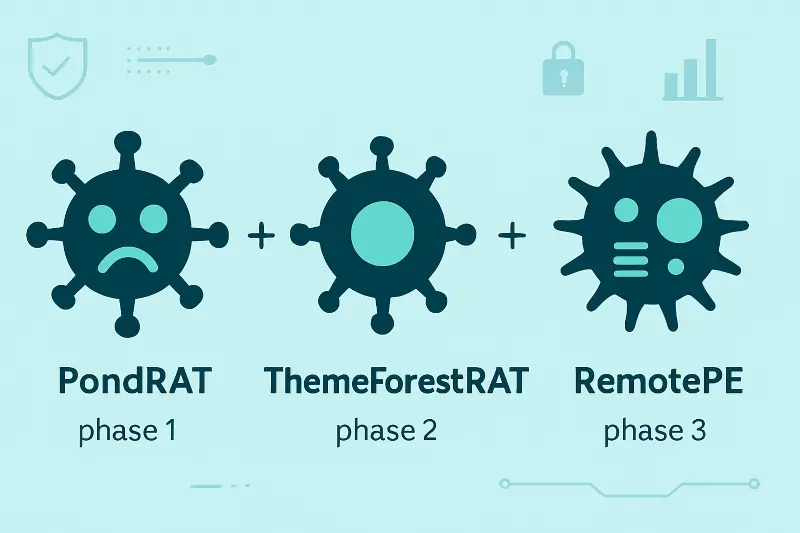

I tre malware RAT utilizzati: PondRAT, ThemeForestRAT, RemotePE

Una volta ottenuto l’accesso iniziale, gli attaccanti distribuiscono in sequenza tre diversi Remote Access Trojan (RAT) progettati per il controllo completo e furtivo delle macchine compromesse.

Il primo ad entrare in azione è PondRAT, un malware leggero usato per stabilire il primo canale di comunicazione. Subito dopo viene attivato ThemeForestRAT, un payload più avanzato che opera esclusivamente in memoria, rendendolo difficile da rilevare dai software di sicurezza tradizionali. A completare la catena c’è RemotePE, un RAT progettato per la persistenza a lungo termine, che consente agli attaccanti di mantenere il controllo anche a distanza di settimane, senza lasciare tracce evidenti sul disco.

Tecniche di evasione e attacco silenzioso

Ciò che rende questa campagna particolarmente insidiosa è l’elevato livello di sofisticazione operativa dimostrato da Lazarus. I malware vengono caricati utilizzando DLL fasulle sfruttando il servizio SessionEnv e un loader personalizzato chiamato PerfhLoader, che decodifica i payload cifrati con algoritmi XOR. Tutto avviene in memoria, evitando la scrittura di file eseguibili su disco.

Gli attaccanti impiegano anche il meccanismo DPAPI di Windows per crittografare e proteggere le comunicazioni, rendendo estremamente difficile rilevare le operazioni in corso. In alcuni casi, viene usato un loader DLL open source per iniettare PondRAT direttamente nella memoria del sistema, permettendo operazioni di ricognizione furtiva, esfiltrazione dati e controllo remoto prolungato.

Le raccomandazioni degli esperti per proteggersi

Gli analisti di Fox-IT e NCC Group avvertono che questa campagna Lazarus segna un’evoluzione netta nell’uso di RAT personalizzati e tecniche di evasione avanzate. Per difendersi, è fondamentale educare il personale sui rischi dell’ingegneria sociale, in particolare su canali come Telegram, spesso trascurati nelle policy di sicurezza.

Inoltre, si raccomanda di aggiornare immediatamente il browser Chrome, implementare strumenti EDR con capacità di rilevamento in memoria e monitorare servizi di sistema anomali come SessionEnv.

Infine, è essenziale verificare l’integrità dei processi legati al caricamento DLL e rafforzare i meccanismi di segmentazione della rete per limitare i movimenti laterali una volta compromesso un endpoint.

Fonte: RedHotCyber.com

OWASP aggiorna, dopo quattro anni, la Top 10 dei rischi per le applicazioni web: due nuove categorie e...

Nel 2025 la sicurezza digitale è una priorità per chiunque usi PC o smartphone connessi a Internet. Le...

Un recente studio di Microsoft e di un gruppo di ricercatori internazionali ha portato alla luce Whisper Leak,...

Nel 2025 scegliere l’hosting giusto è decisivo: servono prestazioni, stabilità e sicurezza per proteggere i dati e soddisfare...

Chi si occupa di sicurezza lo sa: gli incidenti nascono spesso da basi trascurate. Il recente furto al...

L’Italia compie un passo storico nel panorama della cybersicurezza internazionale: Leonardo e Almaviva sono state riconosciute come prime...

Il 9 ottobre 2025, l’European Data Protection Board (EDPB) e la Commissione Europea hanno pubblicato la bozza delle...

In questi giorni è emerso un annuncio sul forum underground exploit.in: un exploit 0day per WinRAR e WinZIP...