OWASP Top 10 2025 cosa cambia e come proteggere la tua azienda

OWASP aggiorna, dopo quattro anni, la Top 10 dei rischi per le applicazioni web: due nuove categorie e focus su supply chain e configurazioni.

La Release Candidate 2025, aperta ai commenti fino al 20 novembre, segnala uno spostamento dalle sole falle di codice a problemi di processo e infrastruttura.

Per le aziende significa riallineare rapidamente audit, test e pratiche DevSecOps: la sicurezza della catena di fornitura software, la corretta configurazione dei sistemi e la resilienza applicativa diventano priorità immediata.

OWASP Top 10: cos’è e perché conta

L’OWASP Top 10 è una classifica periodica che riassume i dieci rischi più critici per la sicurezza delle applicazioni web.

Viene redatta dall’Open Worldwide Application Security Project (OWASP), una fondazione no profit riconosciuta a livello globale per il suo contributo alla sicurezza del software e alla diffusione di pratiche di sviluppo sicuro.

L’obiettivo della Top 10 non è solo elencare vulnerabilità, ma creare consapevolezza: aiutare sviluppatori, team IT e decisori aziendali a capire dove concentrarsi per ridurre il rischio reale nelle proprie applicazioni.

Per questo è considerata una guida di riferimento internazionale, spesso utilizzata come base per programmi di formazione, audit di sicurezza, test di conformità e strategie DevSecOps.

Adottare i principi dell’OWASP Top 10 significa integrare la sicurezza già nelle fasi di analisi e sviluppo, evitando di trattarla come un controllo a posteriori. In altre parole, serve a costruire software più sicuro dall’interno, proteggendo utenti, dati e reputazione aziendale.

Cosa cambia nella versione 2025

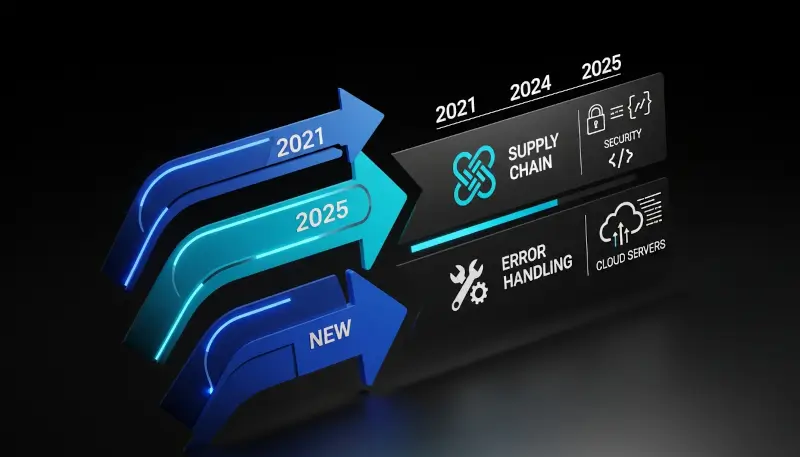

Nel 2025 la Top 10 introduce due nuove categorie e una consolidazione importante. Entrano A03: Software Supply Chain Failures (attenzione all’intero ecosistema: dipendenze, pipeline di build, distribuzione) e A10: Mishandling of Exceptional Conditions (error/exception handling, fail-open, logiche anomale).

Contestualmente, la SSRF non è più una categoria autonoma: è stata assorbita in A01: Broken Access Control, che resta in vetta.

Sul fronte del ranking, Security Misconfiguration sale al #2 (dal #5 del 2021) e Software Supply Chain Failures debutta al #3: segnali chiari che il rischio si sposta da soli bug di codice a configurazioni e processi.

OWASP spiega anche l’aggiornamento del metodo: analisi molto più ampia (da ~400 CWE nel 2021 a 589 nel 2025), uso dei dati CVE/CVSS per stimare exploitability e impact, e integrazione di una survey della community per includere rischi sottorappresentati dai test automatici.

Implicazioni principali per le aziende

Le novità introdotte nella OWASP Top 10 2025 non sono semplici aggiornamenti teorici: riflettono i cambiamenti reali che le aziende stanno affrontando nello sviluppo e nella gestione delle proprie applicazioni.

L’ingresso di categorie come Supply Chain Failures e Mishandling of Exceptional Conditions mette in luce come oggi la sicurezza non dipenda più solo dal codice sorgente, ma da tutto l’ecosistema software: librerie, moduli open-source, pipeline di integrazione continua (CI/CD) e configurazioni dei servizi cloud.

Le vulnerabilità nella catena di fornitura possono consentire a un attaccante di compromettere un componente apparentemente secondario e, da lì, risalire all’intera infrastruttura. Allo stesso modo, configurazioni errate o una gestione inadeguata degli errori possono esporre dati sensibili o generare comportamenti imprevisti in produzione.

Ignorare queste tendenze significa lasciare aperti punti deboli che gli strumenti di difesa tradizionali non rilevano.

Un’azienda che non si allinea ai nuovi principi OWASP rischia interruzioni di servizio, data breach dovuti a componenti vulnerabili e non conformità con gli standard di sicurezza più recenti.

Integrare i nuovi criteri della Top 10 nelle attività di sviluppo e gestione IT è quindi un passo necessario per garantire continuità operativa e protezione dei dati nel lungo periodo.

Cosa dovrebbe fare oggi un’azienda

- Eseguire un audit delle applicazioni web

Valutare quanto i sistemi attuali siano esposti rispetto ai dieci rischi aggiornati. Un’analisi OWASP-based consente di individuare falle ricorrenti e definire le aree di miglioramento più urgenti. - Rivedere la strategia di gestione delle dipendenze e della supply chain

Mappare componenti open-source, librerie di terze parti e strumenti di build; introdurre controlli su versioni, firme digitali e vulnerabilità note (SBOM, dependency scanning). - Ottimizzare configurazioni e infrastrutture

Ridurre le superfici d’attacco intervenendo su cloud, container e microservizi. Automatizzare le configurazioni di sicurezza e utilizzare baseline approvate. - Verificare la robustezza della gestione degli errori e dei log

Implementare sistemi di logging centralizzati, alert tempestivi e procedure per gestire eccezioni e condizioni anomale senza esporre informazioni sensibili. - Integrare la sicurezza nel ciclo DevSecOps

Inserire controlli OWASP nei test automatizzati, formare gli sviluppatori sulle nuove categorie di rischio e aggiornare le policy interne.

Vuoi capire se le tue applicazioni sono davvero protette?

Gli esperti di SitoWebSicuro possono aiutarti a valutare i rischi e a migliorare la sicurezza del tuo software, in linea con le più recenti linee guida OWASP. Contattaci per una consulenza gratuita o un check di sicurezza personalizzato.

Fonti:

Introduction – OWASP Top 10:2025 RC1

Two New Web Application Risk Categories Added to OWASP Top 10 – SecurityWeek

Nel 2025 la sicurezza digitale è una priorità per chiunque usi PC o smartphone connessi a Internet. Le...

Un recente studio di Microsoft e di un gruppo di ricercatori internazionali ha portato alla luce Whisper Leak,...

Nel 2025 scegliere l’hosting giusto è decisivo: servono prestazioni, stabilità e sicurezza per proteggere i dati e soddisfare...

Chi si occupa di sicurezza lo sa: gli incidenti nascono spesso da basi trascurate. Il recente furto al...

Nel contesto di attacchi informatici in crescita, testare la sicurezza delle infrastrutture IT è essenziale. Il penetration test...

Internet sta cambiando volto. Secondo i dati più recenti di Cloudflare e Fastly, quasi un terzo del traffico...

ILOVEYOU: 25 Anni Dopo, la Cybersecurity è Davvero Cambiata? San Valentino non è solo il giorno degli innamorati....

Sono già passati quattro mesi da quando l’European Accessibility Act (EAA) è entrato ufficialmente in vigore.Si tratta della...